Ransomware é um termo abrangente, usado para descrever uma classe de malwares que serve para extorquir digitalmente as vítimas, tendo como meta tornar os dados do usuário inacessíveis criptografando-os ou tornar todo um sistema inacessível através da encriptação do disco/volume de armazenamento e exigindo o pagamento de um resgate (Ransom) para restabelecer o acesso aos respectivos dados/sistemas sequestrados.

Devido às leis de proteção de dados, como a LGPD (Lei Geral de Proteção de Dados Pessoais) Brasileira, a GDRP (General Data Protection Regulation) da União Europeia ou o CCPA (California Consumer Privacy Act) dos Estados Unidos, uma parte da ameaça que o cibercrime utiliza para reforçar a necessidade do pagamento do resgate, é a promessa de não divulgação dos dados que foram capturados do host e armazenados em servidor remoto administrado pelo controlador do Ransomware. Sendo assim a empresa proprietária dos dados, além de ser ameaçada com a divulgação dos mesmos, pode ter dados sensíveis extraídos de sua base, ter sua imagem comprometida (cujo prejuízo pode ser intangível) e também sofrer as consequências jurídicas por não estar em conformidade com as referidas leis de proteção de dados, dependendo do seu país como a LGPD do Brasil.

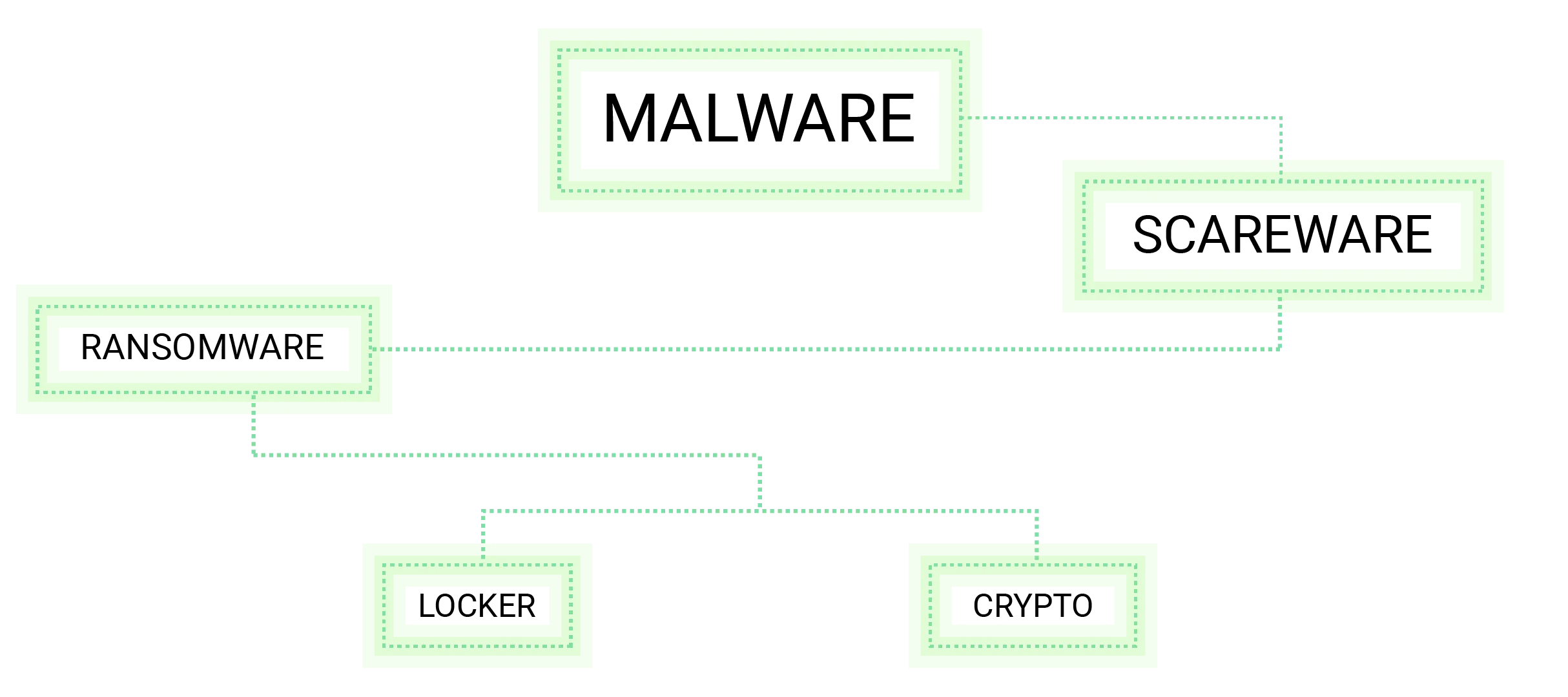

Em sua essência essa forma de extorsão pode ser dividida em dois tipos principais e então subdividida conforme as famílias que representam cada uma com uma assinatura específica. Geralmente estas famílias estão associadas a um ou vários grupos do cibercrime que atuam por diversas motivações (desde ativismo político até a motivação financeira). As duas principais formas de Ransomware são aquelas que criptografam, ofuscam ou impedem o acesso aos dados, e aquelas que restringem o acesso ou bloqueiam os usuários dos sistemas. Essas ameaças não estão limitadas a nenhuma área geográfica ou sistema operacional em particular e podem atuar em vários dispositivos.

Ilustração sobre os tipos de Ransomware

Impactos de um ataque

Conforme o alvo, o método de comprometimento do dispositivo pode variar e as ações finais serão limitadas pela própria capacidade do dispositivo, mas há também padrões reconhecíveis (assinaturas) seguidos por muitos grupos do cibercrime.

Ataques de ransomware podem impactar negativamente uma organização de várias maneiras, com perdas combinadas potencialmente atingindo dezenas ou mesmo centenas de milhões de reais, causando impactos de curto/médio e longo prazo.

Curto/médio prazo

Interrupção de negócios críticos, interrupção de operações devido à incapacidade de acessar dados, custos associados à resposta a incidentes e aos esforços de mitigação, interrupção dos processos do sistema, perda de produtividade.

Longo prazo

Diminuição dos negócios devido a problemas de acesso a dados no sistema, danos à reputação da marca, perda de executivos e demissões de funcionários, perda de clientes e parceiros estratégicos (devido a falta de confiabilidade) e, em algumas circunstâncias, pode até impactar completamente a viabilidade do negócio.

Fatos históricos: o primeiro Ransomware e uma breve linha do tempo sobres os ataques

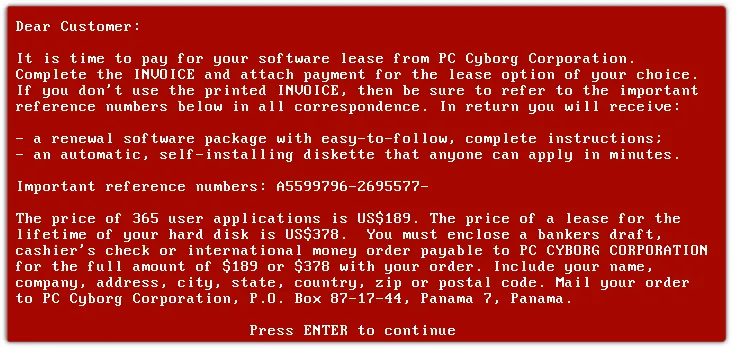

De acordo com os registros e análise de especialistas em segurança cibernética, o primeiro ataque de ransomware ocorreu em 1989 e foi chamado de AIDS, recebeu esse nome devido a conferência da OMS sobre a doença, na qual o biólogo Joseph Popp distribuiu 20.000 disquetes infectados aos participantes do evento. Depois que um usuário inicializava noventa vezes, os nomes dos arquivos do usuário eram criptografados com criptografia de chave simétrica e a mensagem como mostra a imagem a seguir era visualizada, solicitando às vítimas que enviassem US$189 para uma caixa postal no Panamá.

Tela do AIDS, considerado o primeiro Ransomware da história.

Do primeiro ataque até hoje este tipo de malware evoluiu muito sendo atualmente um dos pilares financeiros do cibercrime. Veja a seguir, alguns ataques de relevância na linha do tempo dos Ransomwares:

2004 ~ 2006

GPCode – disseminado via mail spam (considerada uma das primeiras campanhas de phishing com um Ransomware associado).

2011

Reveton – ataque que fazia o bloqueio da tela das vítimas, mostrando um aviso ameaçador da polícia e pedindo aos usuários que pagassem uma multa com cartões pré-pagos para presente, como Paysafecard e MoneyPak. O aviso foi localizado em diferentes idiomas, usando logotipos relevantes da polícia local.

2013 ~ 2018

Período em que ocorreu um verdadeiro boom de surgimento de Ransomwares, com o primeiro caso de uma operação policial, realizada em 2014, liderada pelo FBI em conjunto com forças policiais de diversos países e a colaboração de empresas e universidades para realizar um takedown da botnet Gameover Zeus responsável pela distribuição do Ransomware CryptoLocker.

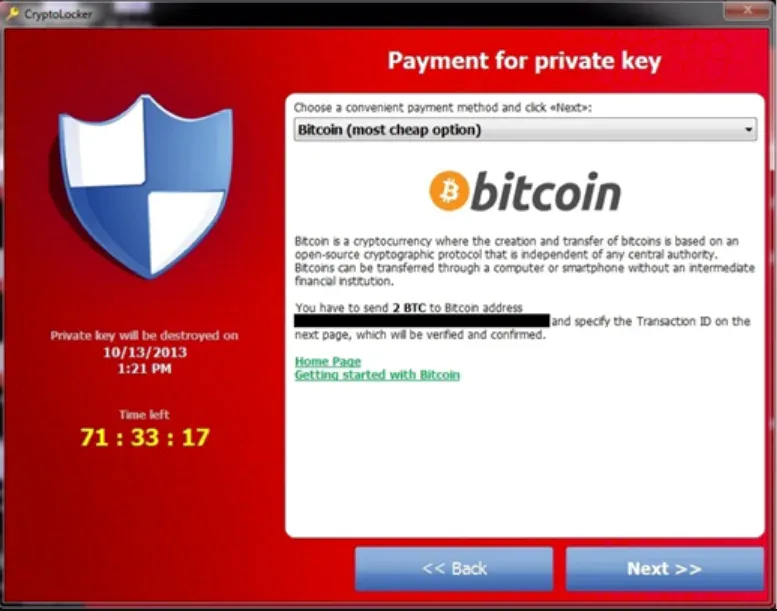

Curiosidade: Em 2013, com a crescente popularização das criptomoedas, grupos cibercriminosos passaram a adotá-las como forma de pagamento de resgate, por conta de não terem uma autoridade central de emissão ou regulação e utilizaram um sistema descentralizado para registrar transações.

Neste período entre 2013 e 2018 ocorreram diversos outros Ransomwares que, pelo grande impacto podem ser considerados relevantes na linha do tempo:

CryptoWall

Primeiro ransomware a reforçar e proporcionar resiliência para as comunicações de comando e controle usando encriptação RC4 e a rede de anonimato I2P com mecanismo de backup.

CTB-Locker

Seu nome é a sigla das inovações que ele proporcionou ao “mundo dos ransomwares” como a utilização de criptografia baseada em curva elíptica, uso massivo e distribuído da rede de anonimato ToR para comando e controle e ao uso da criptomoeda Bitcoin para o pedido de resgate.

Locky

Pioneiro ao iniciar a encriptação dos dados apenas após a infecção ser confirmada pelos hosts de comando e controle e a geração das chaves RSA (RSA 2048 + AES-128).

Citando também para alguns outros ransomwares de grande impacto e alcance pode-se destacar o TorrentLocker, WannaCry e suas variantes, Petya e suas variantes por conta do impacto relevante ao redor do mundo em diversas empresas, de todos os tamanhos e segmentos e em diversos governos.

Tela do CryptoLocker e o pedido de pagamento por criptomoeda.

Evolução técnica

Analisando os ransomwares ao longo dos anos até os disseminados atualmente, é possível observar tanto uma evolução técnica (referente a criptografia utilizada, métodos de distribuição e avanços de comando e controle) quanto uma evolução nos ataques, pois diferentes tipos de empresas de segmentos e portes diversos, juntamente com entidades governamentais podem ser alvos em potencial.

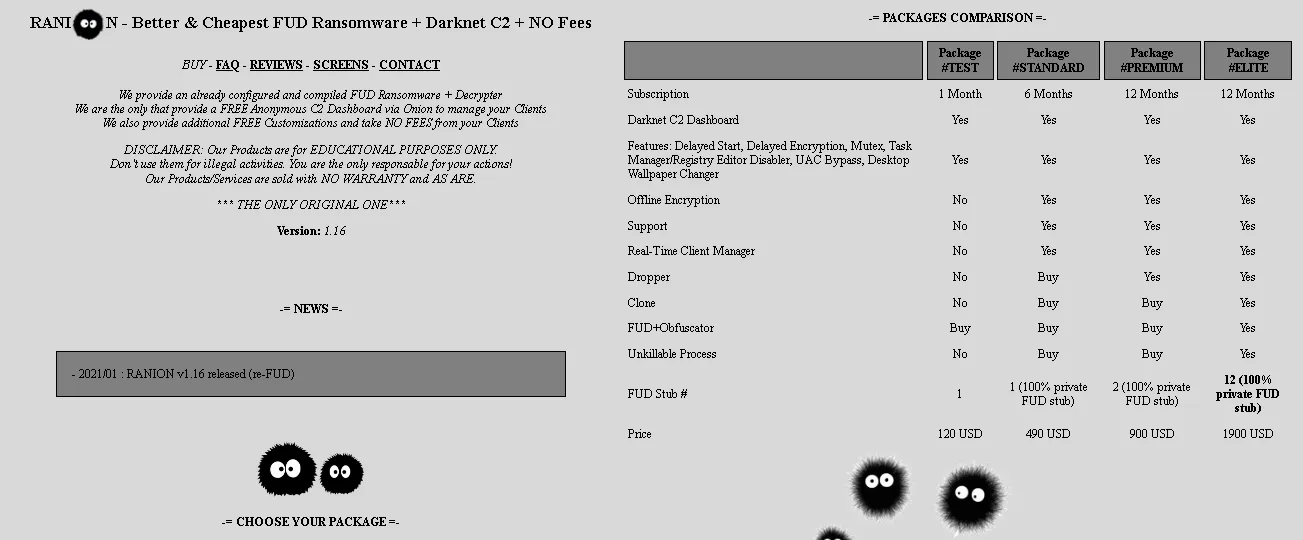

Atualmente já existem serviços de locação de Ransomware (RaaS – Ransomware as a Service) sendo amplamente comercializado na dark web e alguns também na surface web (internet convencional) como o Ranion.

Imagem do website de comercialização do RaaS Ranion

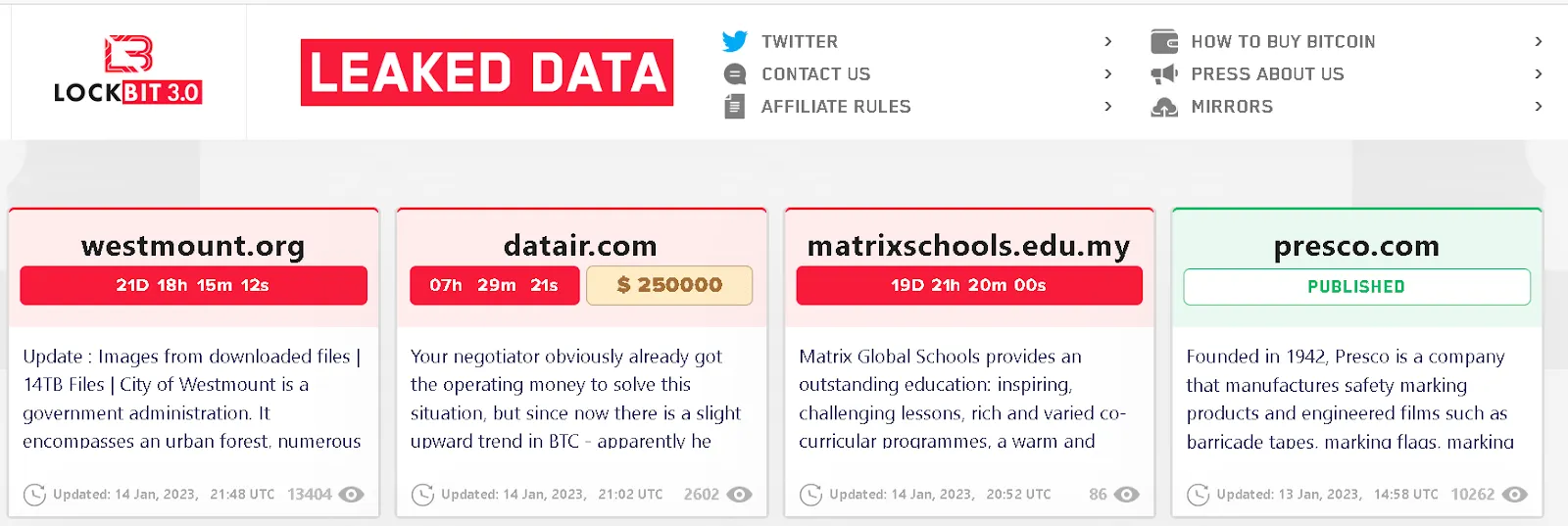

O método de extorsão também evoluiu, com as atuais Leak Pages e as páginas de marketplaces, sendo a maioria delas localizadas na dark web, em que os grupos cibercriminosos exibem os ataques ocorridos e fazem a ameaça de divulgação de dados. Para comprovar esse sequestro de dados sensíveis, os cibercriminosos muitas vezes publicam nesses locais uma amostra dos dados capturados com a intenção de gerar ainda mais pânico na instituição alvo do ataque e enfatizar a divulgação do vazamento por conta de possíveis punições relacionadas às leis de proteção de dados.

As imagens a seguir mostram alguns alguns exemplos de Leak Pages, de alguns dos principais e mais ativos Ransomwares em 2022 que são monitorados constantemente pela camada analítica da UPX chamada Córtex, que compõe a solução de SASE.

Em 2022 a UPX monitorou aproximadamente 3.000 incidentes de Ransomware envolvendo os maiores grupos do cibercrime.

Leak Page na darkweb do Lockbit, um dos grupos mais ativos na disseminação de ransomwares.

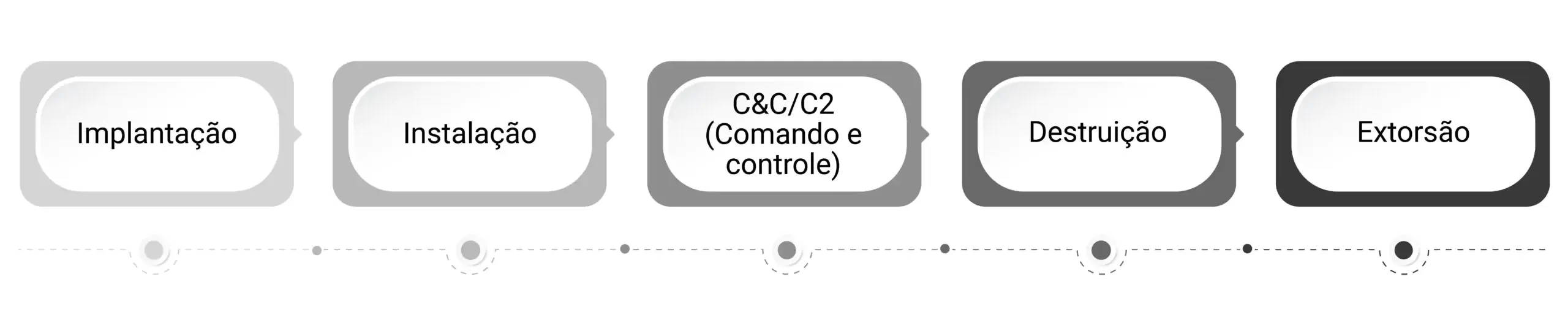

Anatomia de um ataque ransomware

Seguindo uma anatomia geral, é possível identificar que o passo a passo de um ataque de ransomware é feito em 5 fases e dentro de cada fase existem alguns métodos que podem ser executados pelo atacante.

1- Implantação

A primeira fase de um ataque de Ransomware é a instalação dos componentes usados para infectar, criptografar, ou bloquear o sistema. Alguns métodos de implantação são:

- Entrega por download. Ocorre quando um sistema baixa automaticamente um malware sem conhecimento do usuário.

- Compromisso estratégico da web. Um subconjunto de entrega por download, usado com mais frequência quando um determinado alvo é escolhido. Também chamado de ataques watering hole e dependem de reconhecimento estratégico do alvo, muitas vezes são reservados para alvos mais específicos.

- Phishing. Pode ser spam generalizado e não direcionado ou email criado especialmente para sua organização ou setor. Esses e-mails podem incluir anexos, conter links que o usuário, ao clicar, efetua o download do malware ou até mesmo conter conteúdo ativo que o usuário simplesmente ao abrir o email em formato HTML por exemplo, executa um objeto ativo embutido no mesmo.

- Explorando Vulnerabilidades. Neste caso, é utilizado o escaneamento de redes inteiras procurando hosts com vulnerabilidades, geralmente ocasionado pela não atualização de sistemas, aplicativos e/ou não aplicação de patches de correção pelos respectivos desenvolvedores.

2 – Instalação

Reconstrução, evasão de processo e acesso a memória

Depois que um payload malicioso é entregue ao sistema da vítima, a infecção começa, sendo realizada de diversas maneiras conforme o sistema de destino. Uma metodologia de instalação bastante utilizada é de download dropper, na qual o primeiro arquivo é um pequeno pedaço de código projetado para evitar a detecção e se comunicar com os canais de comando e controle do Ransomware recebendo os comandos para baixar o ransomware e instalar realizar a instalação no sistema. No caso do Windows, ele definirá chaves no registro do sistema operacional para que seu código seja executado sempre na inicialização. Para outros sistemas, os componentes do ransomware são divididos em uma variedade de scripts, processos, arquivos em lote e outras ferramentas para evitar a detecção por soluções de proteção baseadas, simplesmente, em assinaturas.

3 – C&C/C2 (Comando e Controle)

Todas as ações requerem algum tipo de sistema de comando e controle para determinar as ações a serem tomadas. Assim que o código malicioso for implantado e instalado, ele começará a se comunicar com seus servidores de comando e controle para a execução das instruções que podem ser desde a identificação dos tipos de arquivos para a troca de chaves e o processo de encriptação até o processo de exfiltração de dados.

Diversos tipos de protocolos para a construção do canal de comando e controle podem ser utilizados, a exemplo de http, https, DNS, ICMP, ToR, SMTP/Email, Telegram entre outros.

4 – Destruição

Criptografia e Travamento

Nesta fase, a chave que será usada para criptografar os arquivos no sistema agora é ativada e utilizada pelo malware na vítima. Todos os arquivos que foram identificados pelos processos de comando e controle ou todo o volume de armazenamento/disco começarão a ser criptografados, sendo que após o processo de criptografia ser totalmente concluído, os dados ficam inacessíveis para o usuário.

5 – Extorsão

Criptomoedas e Leak Pages

Depois que o processo de encriptação dos dados é concluído, as vítimas visualizam uma tela que informa como foram comprometidos. Os cibercriminosos responsáveis pelo Ransomware divulgam o método de pagamento (normalmente informando a carteira eletrônica de cripto ativos), em suas Leak Pages são publicados os ataques, informando claramente a extorsão, podem exibir uma amostra dos dados sequestrados e impõe um tempo de pagamento do resgate com a ameaça da divulgação completa de todos os dados capturados.

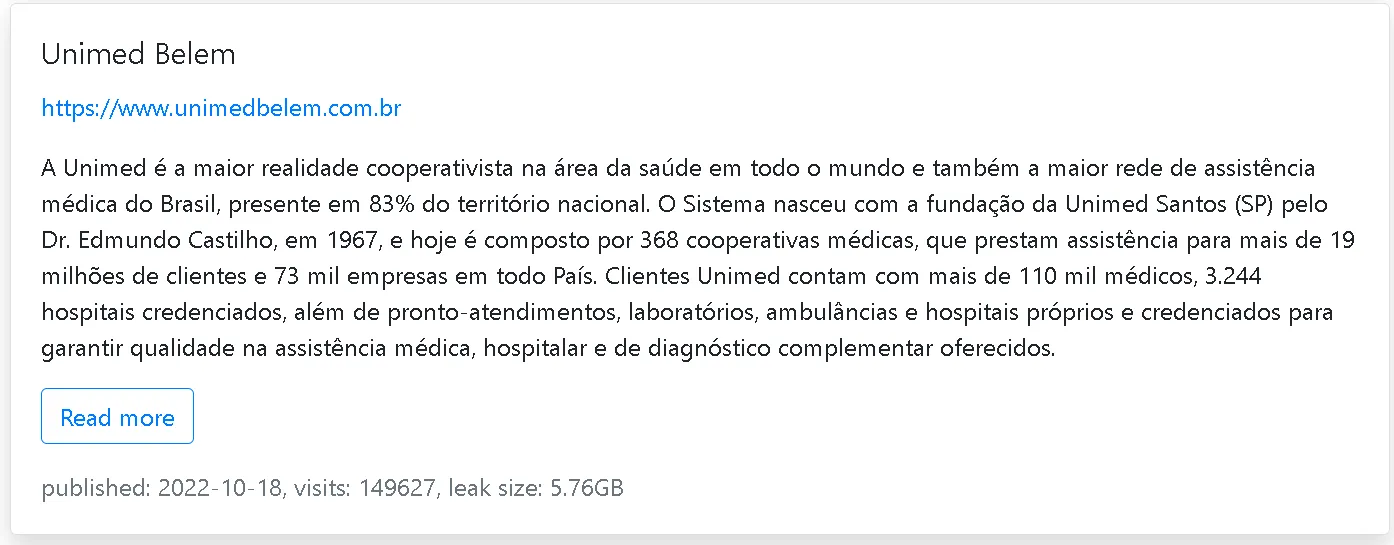

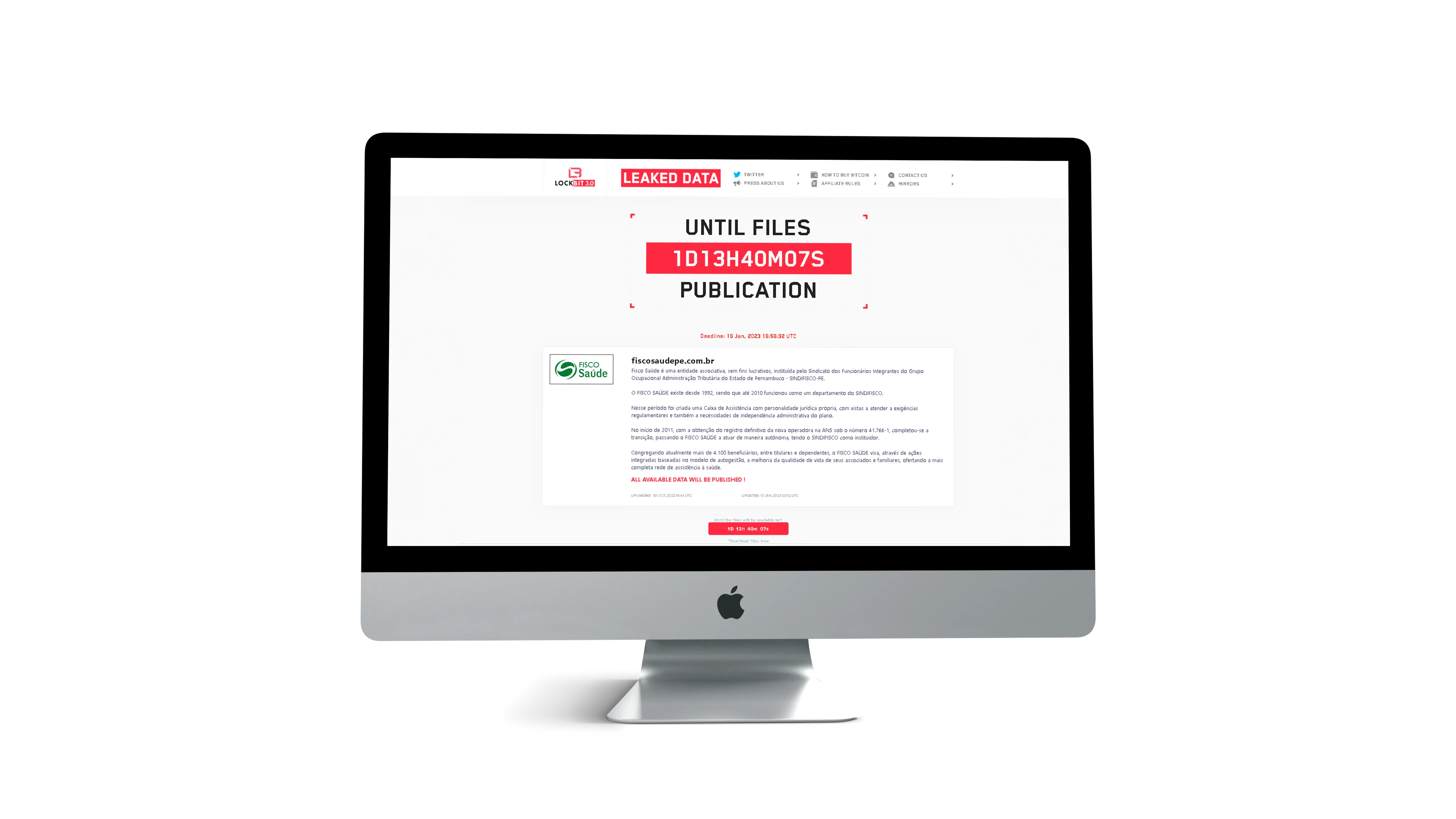

Um dos setores mais visados pelos grupos cibercriminosos é o da saúde, devido à criticidade da operação e por lidar com milhares de dados sensíveis diariamente. As imagens abaixo mostram duas publicações desses grupos envolvendo empresas da área da saúde que foram vítimas de Ransomware e tiveram seus dados vazados.

Conclusão

Além de responder a incidentes e documentar Táticas, Técnicas e Procedimentos (TTPs), também é necessário fazer uma análise das táticas e metodologias utilizadas pelos cibercriminosos para disseminar os ataques de Ransomwares ao longo da história, para entender o comportamento atual e se antecipar a possíveis modelos futuros.

A maioria desses grupos mal intencionados possuem motivação financeira e seus objetivos são extorquir as vítimas o máximo possível. Botnets bancários eram o caminho a percorrer anos atrás, até que o CryptoLocker foi derrubado e o boom do Ransomware iniciou. Desde então, os agentes de ameaças vêm se adaptando a essa nova tendência, evoluindo seu conjunto de ferramentas, técnicas e oferecendo serviços clandestinos para dar suporte a esse modelo de negócio.

A única maneira de combater Ransomware é garantir que a segurança cibernética seja um dos pontos de investimento recorrente nas empresas, adicionando recursos para tentar tornar o objetivo dos cibercriminosos menos provável de atingir a sua organização por meio de:

- Detecção de sistemas expostos com vulnerabilidades conhecidas;

- Conhecer os movimentos dos ofensores graças à inteligência de ameaças;

- Manter uma política de atualização constante de todo software exposto na internet;

- Seguir uma boa política de backup;

- Reforçar a segurança do perímetro, desde o endpoints até os elementos de borda;

- Implementar e aprimorar a segurança de e-mail através de análise contextual do tráfego na instituição;

- Implementar soluções de enclave de segurança (Trusted Computing);

- Restringir ao máximo o acesso à infraestrutura de gerenciamento de virtualização;

- Implementar um programa de gerenciamento de identidade e acesso (IAM);

- Educar os colaboradores sobre esses tipos de ataques e seus impactos.

Por esses motivos, é de grande importância agir de forma proativa e muitas vezes solicitar o auxílio externo de parceiros para reforçarem a segurança de sua empresa. A UPX possui uma plataforma completa, que conta com componentes de monitoramento constante de sua rede, contextualização do tráfego tendo como objetivo identificar eventos suspeitos e auxiliar, automatizar as ações preventivas e/ou mitigatórias ajudando você na tomada de decisão.